Die Überschrift ist wörtlich zu nehmen. Die Rede ist von Norton Internet Security 2011 und Trend Micro House Call. Um die Spannung zu nehmen: Gefunden hat die Schadsoftware schlußendlich die Microsoft Security Essentials Software. Wie habe ich das festgestellt?

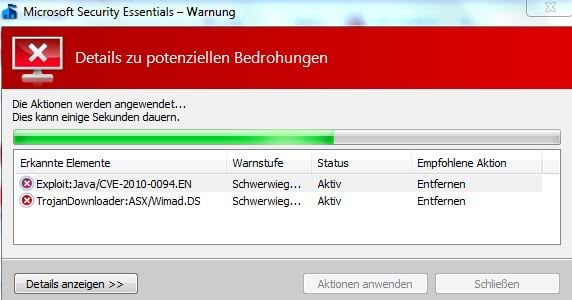

Seit einiger Zeit benutze ich statt der kostenpflichtigen Norton Internet Security von Symantec die kostenfreie Software Microsoft Security Essentials in Verbindung mit dem Windows Defender und der Windows Firewall. Ich hatte ja bereits darüber philosophiert, dass der Ruf der Microsoft Sicherheitslösung schlechter als nötig ist. Nun muss ich sagen: Ich habe Recht behalten. Der Grund ist folgende Anzeige, nachdem ich beschlossen hatte, dass es an der Zeit für einen vollständigen Scan meines Rechners war:

Ich muss dazu sagen, dass diese Warnung nur angezeigt wurde, nachdem ich den vollständigen Scan durchgeführt habe. Bei einem Schnellscan wurde dies nicht angezeigt. Das ist aber bei meinem Vorgänger von Norton genauso gewesen.

Kurz vor der Deinstallation von Norton Internet Security hatte ich auch einen vollständigen Scan durchgeführt. Da wurden mir keine Befälle angezeigt. Gab es die da etwa noch nicht? Sind es neue Befälle? Nein, dem ist nicht so, wie ich im Folgenden zeigen möchte:

- Exploit:Java/CVE-2010-0094.EN: Dieser Befall wurde von Microsoft am 07.11.2011 in der eigenen Enzyklopädie gemeldet. Die „Mutter“ dazu, also der Exploit ohne „.EN“ gar schon im Juli.

- TrojanDownloader:ASX/Wimad.DS: Dieser Trojaner wurde allerdings erst am 26.03.2012 gemeldet. Soweit ich das beurteilen kann, hängt er aber mit dem zuerst genannten Exploit zusammen, da er sich im gleichen Verzeichnis befand.

Für mich bedeutet das: Wäre der Exploit gefunden worden, wäre es nicht zum Einschleusen des Trojaners gekommen. Beide befanden sich in einem Windows Backup aus dem letzten Jahr. Und zu diesem Zeitpunkt war noch Norton Internet Security installiert.

Als ich dann auf Microsoft Security Essentials umgestiegen bin, hatte ich auch einen Komplettscan mit dem Onlinescanner Trend Micro House Call durchgeführt. Die Antivirusleute dort philosophieren ja über die Treffsicherheit der Software. Da frage ich mich, warum auch nach mehrmaligem Durchlauf zumindest der Exploit nicht gefunden wurde.

Durchsuchen etwa Internet Security Suites wie die genannte oder Onlinescanner keine Backups oder Archive? Das wäre fatal. Gerade Archive (also ZIP-, RAR- und sonstwelche Dateien) können ja immer wieder Viren enthalten. Und das Windows Backup teilt die Datenmenge, die gesichert werden soll, in ZIP-Dateien auf.

Habe ich da etwa gerade den Beweis erbracht, dass der von den Antivirenherstellern gescholtene Artikel der Stiftung Warentest, der in einem offenen Brief der Hersteller nun resultierte, gar nicht so falsch gewesen sein kann? Ja, auch Stefan Wensche von der Firma Symantec wird als Mitverfasser genannt. Nun könnte man da stundenlang über die Sinnhaftigkeit dieses offenen Briefes diskutieren. Das ist aber genauso zielführend wie die Diskussion über ACTA. Handeln wäre hier besser.

Unterm Strich heißt das: 1. Man sollte auf jeden Fall eine taugliche Antivirensoftware haben. Dafür muss man nicht unbedingt Geld ausgeben, wie Microsoft Security Essentials beweist. Sie muss aber nicht der Heilsbringer sein. Eventuell haben andere Benutzer mit anderer Software gute Erfahrungen gesammelt. Die verwendete Software sollte auf jeden Fall aktuell gehalten werden, programmseitig und definitionsseitig. 2. Die beste Antivirensoftware der Welt hilft nichts, wenn man das Gehirn nicht einschaltet. Möglicherweise habe ich mir den Exploit eingefangen, als ich zu Recherchezwecken letztes Jahr auf fragwürdigen Seiten war.

Jedenfalls bin ich der Meinung, dass sich die Hersteller von Antivirensoftware nicht darüber aufregen sollten, wenn sie in einem Test schlecht wegkommen. Manchmal liegen auch wirkliche Gründe vor, dass jemand behauptet, die Software von Hersteller XYZ tauge nichts. Peter Piksa hat übrigens eine ganz eigene Meinung zu dem Thema, die Sie in seinem Blog finden.

Ein Exploit übrigens ist ein Schadprogramm, das eine Sicherheitslücke ausnutzt. Darüber wird dann weiterer Programmcode eingeschleust. Und genau das ist bei mir passiert. Ich hoffe, dass die Sache erledigt ist. Auf Norton zu setzen, hat sich jedenfalls nicht bewährt.

Rein aus meiner Erfahrung hat das hier die beste Trefferquote – ich hatte einen lästigen Parasiten dessen „Selbstbackup“ nur der Eraser fand

http://security.symantec.com/nbrt/npe.aspx