Angriffswellen auf WordPress-Blogs sind ja nun wirklich nichts neues. Aber hier haben wir es mal wieder mit einer perfiden Masche zu tun. Deshalb wird empfohlen, den eigenen Blog einmal zu scannen, um sicher zu gehen, dass der Blog nicht betroffen ist. Wenn doch, sollten dringend Maßnahmen getroffen werden. Das ist kein Scherz, man sollte das als WordPress-Nutzer das nicht auf die leichte Schulter nehmen. Die Sicherheitsexperten von Sucuri haben das herausbekommen.

Seit etwa 2 Wochen ist eine Schadcode-Kampagne unterwegs, die den Malware-Code „visitorTracker_isMob“ enthält. Damit sind etliche Webseiten infiltriert worden, 95% davon laufen auf Basis von WordPress. Auf Webseiten, die JavaScript mit sich herumtragen, wird die jeweilige JavaScript-Datei mit der Funktion aus dem Malware-Code erweitert. Die Funktion arbeitet dann mit einer weiteren Backdoor zusammen und lädt einen infizierten iFrame, der Zeugs von einer kriminellen Webseite her lädt.

Hier kann man auf jeden Fall erstmal gegensteuern, indem alle Bestandteile einer Webseite aktuell gehalten werden. Bei WordPress bedeutet das, dass sowohl WordPress, als auch Themes und Plugins und so am besten sofort aktualisiert werden. Und dann sollte man unbedingt einmal scannen, ob man denn unter Umständen betroffen ist. Ja, Sucuri bietet einen Scanner an, der kostenlos einmal die Seite untersucht. Aber womöglich haben Sie ja selbst eine gute Möglichkeit, ihre Webseite zu scannen. Tun Sie es auf jeden Fall.

Wenn Sie eine Infektion feststellen, sollten Sie unbedingt reagieren. Die Infektion muss schnellstmöglich entfernt werden. Wenn ich den Blog-Eintrag von Sucuri richtig verstehe, sollte die Funktion entfernt werden:

function visitorTracker_isMob( ){

var ua = window.navigator.userAgent.toLowerCase();

if(/(android|bb\d+|meego).+mobile|avantgo|bada\/|blackberry|blazer|compal|elaine|fennec|hiptop|iemobile|ip(hone|od)|iris|kindle|lge |maemo|mi..|v400|v750|veri|vi(rg|te)|vk(40|5[0-3]|\-v)|vm40|voda|vulc .. |vx(52|53|60|61|70|80|81|83|85|98)|w3c(\-| )|webc|whit|wi(g |nc|nw)|wmlb|wonu|x700|yas\-|your|zeto|zte\-/i.test(ua.substr(0,4))) {

return true;

return false;

} /* .. visitorTracker .. */ /*

Logisch gedacht, muss der Angriff über prominente Themes und Plugins ablaufen. Also achten Sie unbedingt darauf, dass WordPress samt allen Erweiterungen aktuell sind. Dazu gibt es ja in WordPress oben in der Admin-Leiste die Benachrichtigung über Aktualisierungen. Dort sollte unbedingt eine „0“ stehen. Und ich nehme an, dass hier bald eine Lösung kommt und diese Infizierungsmöglichkeit genommen wird. Aber bis dahin müssen Sie selbst reagieren. Und man muss sich vor Augen halten, dass es keinen Schutz zu 100% gibt.

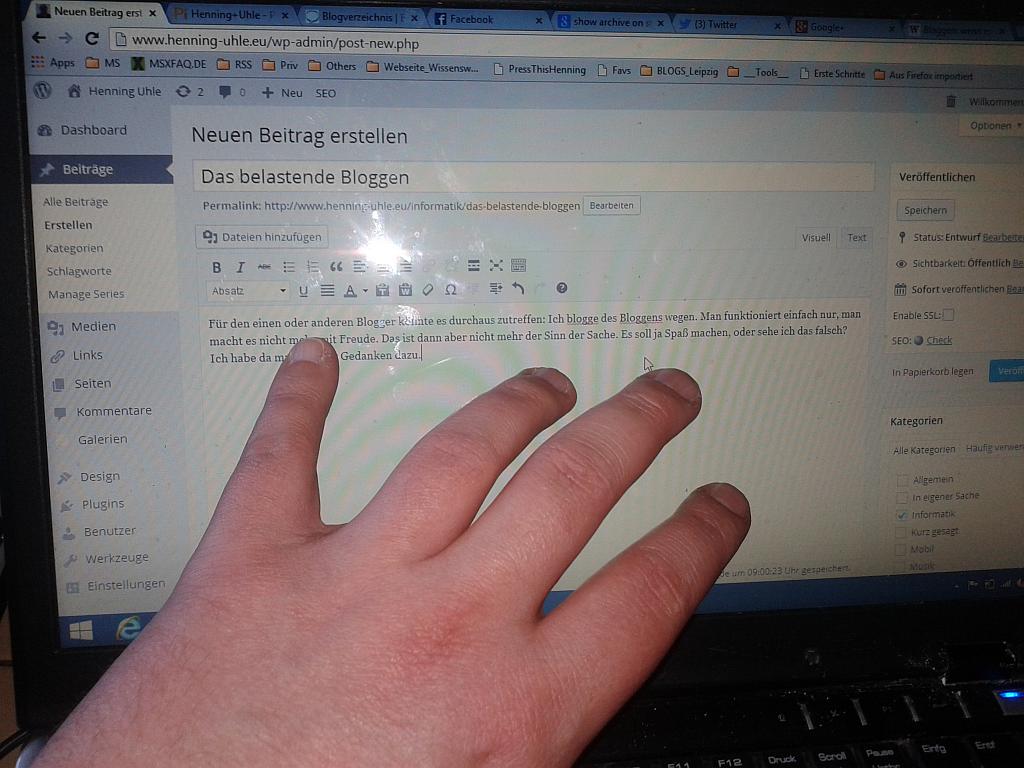

![[Werbung] Der gehackte WordPress-Blog Im WordPress Dashboard](https://www.henning-uhle.eu/wp-content/loadingstructure/2015/03/IMAG0975.jpg)

Hallo Henning,

ich bin ziemlich sicher, dass es noch alte WordPress-Versionen im Einsatz sind und da muss man dringend updaten. Neulich gab es doch schon wieder ein Sicherheitsupdate und da hat sich mein Hauptblog selbst upgedatet. Alles arbeitet, wie es soll und bei anderen WP-Blogs von mir muss ich selbst die Hand anlegen, was ich doch meistens zeitnah tun kann.

Sobald ich im Backend eines meiner WordPress-Blogs bin, lautet die Devise, die Installation auf den neuesten Stand zu bringen und das gehört bei mir zu einer Routine und dem Vorgang, der immer folgt.

Wie du schon sagtest, kann man sich nicht zu 101 Prozent schützen, daher ist es immer gut, wenn die WordPress-Entwickler stets ihre Updates nachschieben, damit unser liebstes OpenSource CMS stets sicher ist oder so gut wie.

Hallo Alex, das stimmt, was du da schreibst. Wer das vernachlässigt, darf sich über Angriffe nicht wundern.