Crypto Mining ist der neueste heiße Scheiß in diesem Internet. Nahezu täglich gibt es irgendwas zu Bitcoin zu lesen oder zu hören. Andere Crypto-Währungen sollen mitziehen. Und schon geht es rund auf diesem Stern. Denn derzeit werden gewaltig viele Blogs auf Basis von WordPress mit so etwas angegriffen. Das ist natürlich ein wenig anders. Aber derzeit gibt es dazu einiges zu berichten. Und hier muss ich mich mal zu Wort melden. Denn das Ganze ist dann irgendwann nicht mehr so richtig amüsant. Schauen Sie einfach mal.

Viruswarnungen beim Besuchen von Blogs

Bei der Seite von @manonamissionde wird der "Trojan.Gen.NPE" und Cryptomining erkannt. Das muss ich irgendwie nicht haben,

— Henning Uhle (@henninguhle) December 20, 2017

Das war meine eigene Beobachtung. Ich habe diesen Blog besucht. Warum, weiß ich nicht mehr. Jedenfalls war genau davon die Rede, dass diese Seite für Crypto Mining verwendet werden würde und oben genannter Trojaner installiert werden würde. Ich dachte erst daran, dass der Blog selbst irgendwas gedreht hatte. Und deshalb war ich ja auch so stinksauer. Denn Blogger machen so etwas eigentlich nicht. Und dann bekam ich plötzlich die Erklärung, warum ich diese Warnungen erhielt, als ich den Blog aufrief.

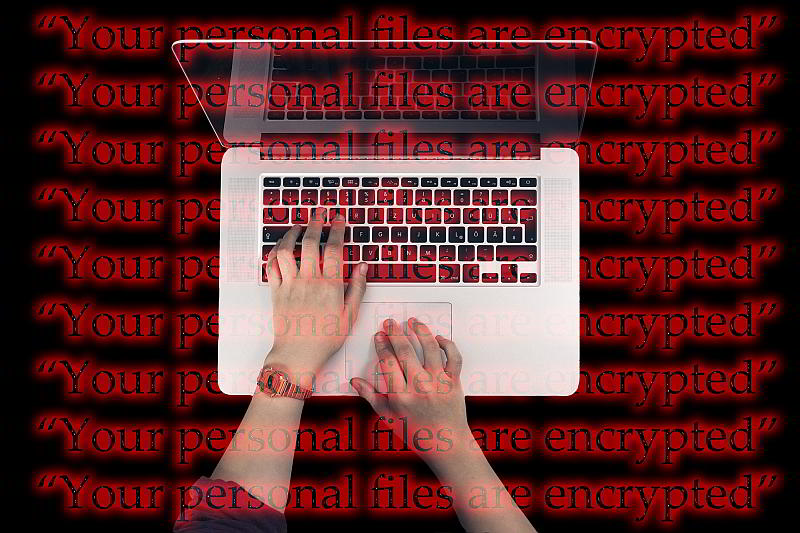

Da ist eine riesige Kampagne unterwegs, die Blogs und Webseiten auf Basis von WordPress angreift. Pro Stunde gab es wohl rund 19000 Angriffe auf dieses System, in der Spitze sogar einige Millionen. Hintergrund ist, dass Angreifer die Crypto-Währung Monero installieren wollen, um Geld zu schürfen. Ja, es klingt gaga, aber bei Bitcoin schürft man ja auch bloß irgendwas herum, womit sich dann ein großer Gewinn erzielen lässt. Für die Installation müssen sich die Angreifer Zutritt verschaffen, und deshalb laufen derzeit Angriffe.

Brute Force Attacken für Crypto Mining

Einer meiner erfolgreichsten Artikel seit Bestehen des Blogs ist dieser. Ich habe davon geschrieben, dass immer wieder Angreifer versucht haben, in meinen Blog einzudringen. Dabei verwenden sie eine Kombination aus Benutzernamen und Kennwort. Gern genommen sind dabei solche Benutzer wie „admin“. Das kann man entsprechend aus Protokollen herauslesen. Diese Angriffsversuche sind nichts neues. Sie werden aber offenbar nach wie vor eingesetzt. Und wenn Angreifer Zutritt haben, kann sonstwas passieren.

Und so werden wüste Dinge installiert, und plötzlich reagieren Browser von Besucher ganz seltsam. Es sollte eigentlich außer Frage stehen, dass man als Betreiber von Webseiten starke Zugangspasswörter verwendet und auch keine Standard-Benutzer zulässt. Wenn möglich, sollte man auch eine Zwei-Faktor-Authentifizierung einrichten. Und dann könnte man theoretisch denken, dass man halbwegs sicher ist. Einen absoluten Schutz gibt es nicht. Aber so ein Schmutz, der derzeit unterwegs ist, muss abgewehrt werden.

Hallo!

Freut mich das Du gesundheitlich wieder am Dampfer bist. Lese gerne hier mit, denn hier steht was wesentlich ist. Hier schreibt jemand mit digitaler Erfahrung, der sich aber trotz allem den gesunden Hausverstand erhalten hat.

z. Thema:

Ich hoffe, unser Blog-News-Magazin gut abgesichert zu haben, immerhin hatten wir auch ne Menge DDos Attacken (und haben sie noch). Wir mussten zu einem spez. Hoster, hinter 3 Schutzschirme, nun ist es sicherer. Nun stecken wir auch 600.000 Zugriffe pro Minute weg und das bei Downtimes > 1 sek.

Ich erwähne DDos so, weil dagegen hilft nichts internes, egal wie stark Passwörter sind und egal hinter wie vielen Barrieren der Adminbereich ist, egal wie vorsichtig meine Redakteure mit Mails öffnen usw. sind – gegen die Holzhammer-Methode ist man nie gefeit.

Hier hilft nur eine starke Schutz – Infrastruktur. Die recht teuer werden kann – aber nicht muss.

Ok, DDos Attacken haben auf den ersten Blick nichts mit BruteForce Login Versuchen zu tun. Aber ein Server, dessen Software unter Dauerfeuer ist möglicherweise geschwächt? Daher meine Empfehlung: Nie bei der Hardware, bei der Wahl des Hosters zu sparen.

Denn: Ein guter Hoster hat guten Support, sollte die erste und beste Hilfe geben können.

Apropos Support:

Interessant ist in dem Zusammenhang noch eines: Ausgerechnet das dt. WP-Forum wpde.org kämpft seit Monaten mit ähnlichen Problemen. Wer sich dort ohne Scriptblocker hin wagt, tritt sich ne Menge Malware ein!

Doch: Deren Admin ist verschwunden, die Mods haben keine Rechte – daher blieb deren vBulletin Board ne Weile ohne Updates – und seither kann man diese Anlaufstelle vergessen …

Wie auch immer, pass auf Dich auf, und alles Gute usw.

Ja, mich haut doch so schnell nichts um. Danke für’s Mitlesen. Aber ob hier was wesentliches steht, müssen andere beurteilen. Es sind halt meine Gedanken.

Das stimmt, gegen DDoS kann man intern eigentlich gar nichts machen. Die schlimmste Attacke dieser Art hatte ich wegen der Pingback-Schnittstelle, die ich ja nun leider seit einer ganzen Ewigkeit abgeschaltet habe. Es nützt ja nichts, man lebt einfach ruhiger ohne. Aber eine vollständige Sicherheit gibt es nun einmal nicht. Man kann immer nur versuchen, dem nahe zu kommen.

Ich kann mich bei meinem Hoster nicht über den Support beschweren. Und das, obwohl Alfahosting jetzt nicht zu den teuren Anbietern gehört.

WPDE ist schon so ein Ding. Ich frage mich die ganze Zeit, wie es dazu kommen konnte. Ich glaube, da ist so ziemlich alles schief gegangen. Die Meldungen dort sind übrigens die gleichen wie bei dem Blog, den ich im Artikel erwähnt habe.

Sei auch vorsichtig! Und danke für deinen super Kommentar.